Cybersecurity‑Trends, die die geschäftliche Stabilität stärken

Gewähltes Thema: Cybersecurity‑Trends, die die geschäftliche Stabilität stärken. Willkommen auf unserer Startseite, auf der wir zeigen, wie moderne Schutzkonzepte Risiken messbar senken, Betriebsunterbrechungen verhindern und Vertrauen aufbauen. Kommentieren Sie Ihre Erfahrungen und abonnieren Sie unsere Updates, um keine Entwicklung zu verpassen.

Vom Risiko zur Resilienz

Unternehmen, die Cybersecurity‑Trends proaktiv umsetzen, verwandeln Unsicherheit in Vorhersagbarkeit. Klare Rollen, getestete Prozesse und belastbare Technologien reduzieren Ausfallzeiten, verbessern SLAs und stärken die Fähigkeit, trotz Angriffen verlässlich zu liefern.

Vertrauen als Wirtschaftsfaktor

Stabilität entsteht, wenn Kundinnen und Kunden sicher sind, dass ihre Daten geschützt bleiben. Transparente Schutzmaßnahmen, Auditierbarkeit und kontinuierliche Verbesserung schaffen Loyalität und Differenzierung, die unmittelbar in nachhaltige Umsätze und Partnerschaften einzahlen.

Anekdote: Der Freitagabend‑Alarm

Ein Mittelständler stoppte dank Früherkennung einen Ransomware‑Vorfall vor Produktionsbeginn. Weil Playbooks geübt waren, blieben Systeme verfügbar. Der CFO nannte es später die „günstigste Nicht‑Katastrophe“ des Jahres.

Zero Trust als Betriebsprinzip

Starke Authentifizierung, adaptive Richtlinien und kontinuierliche Verifikation verhindern, dass ein einzelnes kompromittiertes Konto drastische Auswirkungen hat. So bleibt der Betrieb stabil, selbst wenn einzelne Komponenten angegriffen werden.

Zero Trust als Betriebsprinzip

Durch feinkörnige Segmentierung lassen sich laterale Bewegungen stoppen. Kritische Workloads sind isoliert, Abhängigkeiten klar dokumentiert, und ein Fehler eskaliert nicht zum Totalausfall. Stabilität entsteht aus kontrollierter Verbindungslogik.

Angreifer nutzen generative KI für täuschend echte Nachrichten. Stabilität entsteht durch mehrschichtige Abwehr: Schulungen mit realistischen Simulationen, Inhaltsprüfung, DMARC‑Durchsetzung und schnelle Meldemechanismen mit klaren Reaktionswegen.

KI‑gestützte Erkennung priorisiert Signale nach Geschäftsauswirkung. XDR‑Plattformen korrelieren Endpunkte, Identitäten und Netzwerkflüsse. Weniger Fehlalarme bedeutet schnellere, gezieltere Reaktionen und damit robuste, vorhersehbare Betriebsabläufe.

Definieren Sie Trainingsdaten, Zugriff, Ausgaben und menschliche Freigaben. Dokumentierte Entscheidungen verhindern Schatten‑KI und senken Compliance‑Risiken. Schreiben Sie uns, wenn Sie eine schlanke KI‑Policy‑Vorlage wünschen.

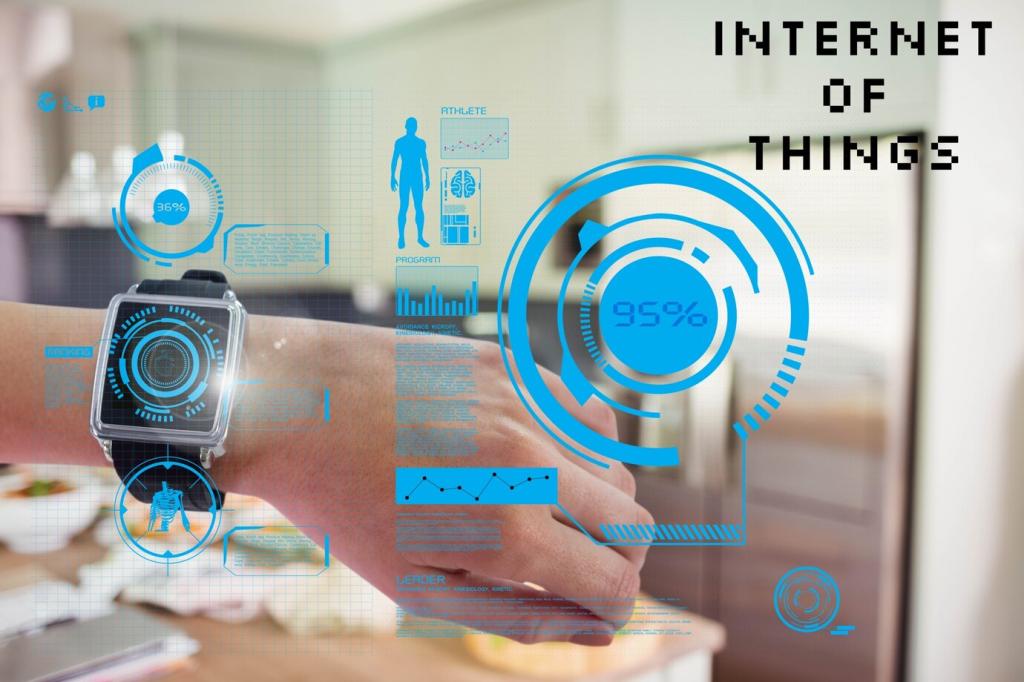

Supply‑Chain‑Sicherheit und SBOM‑Transparenz

Eine Software‑Stückliste macht Abhängigkeiten sichtbar und beschleunigt Patching bei neuen Schwachstellen. Stabilität wächst, wenn Teams wissen, was läuft, wo es läuft und wie es abgesichert ist.

Supply‑Chain‑Sicherheit und SBOM‑Transparenz

Integrieren Sie Sicherheitsklauseln, Meldefristen, Pen‑Tests und Nachweise in Lieferantenverträge. So werden Erwartungen verbindlich, und Ihr Betrieb bleibt auch bei Partnerproblemen verlässlich funktionsfähig.

Automatisierte Prüfungen, „Policy as Code“ und Least Privilege verhindern offene Speicher, übermäßige Rechte und Schattenressourcen. Sichtbarkeit in Echtzeit hält Services stabil und auditierbar.

Cloud‑Sicherheit: SASE, Konfiguration und Sichtbarkeit

Zentralisierte Richtlinien, sichere Zugriffe und Datenkontrollen folgen Nutzenden überallhin. So bleiben Remote‑Arbeit und hybride Modelle performant, sicher und planbar – ein klarer Stabilitätsgewinn.

Cloud‑Sicherheit: SASE, Konfiguration und Sichtbarkeit

Compliance als Katalysator: NIS2, DORA und KRITIS

Von Pflicht zu Wettbewerbsvorteil

Unternehmen, die Anforderungen früh umsetzen, gewinnen Vertrauen und verkürzen Due‑Diligence‑Prüfungen. Standardisierte Kontrollen machen Risiken vergleichbar und fördern belastbare, langfristige Kundenbeziehungen.

Messbare Robustheit

Definieren Sie KPIs wie mittlere Wiederanlaufzeit, Patch‑Durchlaufzeit und MFA‑Abdeckung. Berichten Sie Veränderungen transparent, damit Management Stabilität aktiv steuern und priorisieren kann.

Community und Austausch

Niemand muss alleine starten. Teilen Sie Lessons Learned und Fragen zur Umsetzung. Abonnieren Sie unseren Newsletter für Templates, Checklisten und Einladungen zu praxisorientierten Roundtables.